Настройка VLAN (Virtual Local Area Network) на сетевом оборудовании Mikrotik. Разделение локальной сети с помощью VLAN.

VLAN (Virtual Local Area Network) позволяет в коммутаторах или роутерах создать несколько виртуальных локальных сетей на одном физическом сетевом интерфейсе. Простой и удобный способ разделения трафика между клиентами или базовыми станциями, использование VLAN.

Технология VLAN заключается в том, что к сетевому кадру (2-й уровень) прибавляется дополнительный заголовок tag, который содержит служебную информацию и VLAN ID. Значения VLAN ID могут быть от 1 — 4095. При этом 1 зарезервирована как VLAN по умолчанию.

При работе с VLAN важно понимать, что такое тегированный и нетегированный трафик. Тегированный трафик (с идентификатором влана) в основном идет между коммутаторами и серверами. Обычные же компьютеры (особенно под управлением ОС Windows) не понимают тегированный трафик. Поэтому на тех портах, которые смотрят непосредственно на рабочие станции или в сеть с неуправляемым коммутатором, выдается нетегированный трафик. Т.е. от сетевого кадра отрезается тег. Это также происходит, если на порту настроен VLAN ID = 1.

Также существует понятие, как trunk (Транк). Транком называют порты коммутатора, по которым идет трафик с разными тегами. Обычно транк настраивается между коммутаторами, чтобы обеспечить доступ к VLAN с разных коммутаторов.

Роутеры и коммутаторы Mikrotik поддерживают до 250 VLANs на одном Ethernet интерфейсе. Создавать VLAN его можно не только на Ethernet интерфейсе, но и на Bridge, и даже на туннеле EoIP. VLAN может быть построен в другом VLAN интерфейсе, по технологии “Q-in-Q”. Можно делать 10 и более вложенных VLAN, только размер MTU уменьшается с каждым разом на 4 байта.

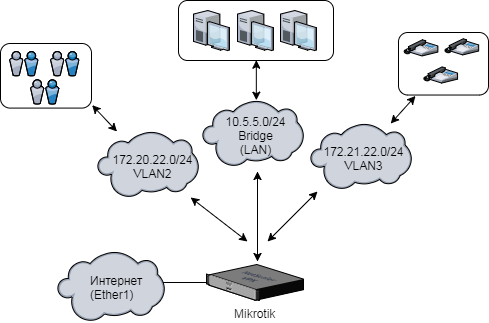

Разберем использование VLAN на примере. Задача:

- Создать VLAN для HOTSPOT (172.20.22.0/24)

- Создать VLAN для VIOP-телефонии (172.21.22.0/24)

- Изолировать сети 172.20.22.0/24, 172.21.22.0/24 друг от друга и от доступа в сеть 10.5.5.0/24

- Назначить Ether2 порт, на работу в сети 172.20.22.0/24 (VLAN)

- Назначить Ether3, Ether4 на работу в сети 172.21.22.0/24 (VLAN)

Исходные данные:

- Интернет на Ether1, назначен на Brigde интерфейс — Ethernet

- Локальная сеть (10.5.5.0/24), назначена на Brigde интерфейс — LAN

Создание VLAN интерфейсов

Создаем VLAN2 (ID=2), VLAN3 (ID=3) и назначаем их на Bridge интерфейс LAN. Интерфейс LAN будет выступать в качестве Trunk соединения.

/interface vlan add name=VLAN2 vlan-id=2 interface=LAN /interface vlan add name=VLAN3 vlan-id=3 interface=LAN

Создание Bridge интерфейсов

Создаем BridgeVLAN2, BridgeVLAN3 интерфейсы под VLAN:

/interface bridge add name=BridgeVLAN2 /interface bridge add name=BridgeVLAN3

Связь VLAN интерфейсов с Bridge соединениями

Связываем интерфейсы VLAN (VLAN2, VLAN3) с Bridge (BridgeVLAN2, BridgeVLAN3) соединениями:

/interface bridge port add interface=VLAN2 bridge=BridgeVLAN2 /interface bridge port add interface=VLAN3 bridge=BridgeVLAN3

Создание IP-адресации

Присваиваем каждому BridgeVLAN2/BridgeVLAN3 интерфейсу IP-адрес — 172.20.22.1/24 (VLAN 2), 172.21.22.1/24 (VLAN 3):

/ip address add address=172.20.22.1/24 interface=BridgeVLAN2 /ip address add address=172.21.22.1/24 interface=BridgeVLAN3

Создание пула адресов

Задаем диапазон выдаваемых IP-адресов, для сетей (172.20.22.0/24, 172.21.22.0/24):

/ip pool add name=poolVLAN2 ranges=172.20.22.2-172.20.22.254 /ip pool add name=poolVLAN3 ranges=172.21.22.2-172.21.22.254

Настройка DHCP сервера

Для того чтобы устройства получали сетевые настройки, автоматически, настроим DHCP сервер, для локальных сетей (172.20.22.0/24, 172.21.22.0/24):

/ip dhcp-server add name=dhcpVLAN2 interface=BridgeVLAN2 address-pool=poolVLAN2 disabled=no /ip dhcp-server add name=dhcpVLAN3 interface=BridgeVLAN3 address-pool=poolVLAN3 disabled=no /ip dhcp-server network add address=172.20.22.0/24 gateway=172.20.22.1 /ip dhcp-server network add address=172.21.22.0/24 gateway=172.21.22.1

Настройка Firewall. Доступ к интернет для VLAN сетей

У меня выполнена настройка безопасности, по этой статье. Поэтому для того чтобы устройства из локальных сетей (172.20.22.0/24, 172.21.22.0/24), имели выход в интернет, добавляем для них правило:

/ip firewall filter add chain=forward action=accept src-address=172.20.22.0/24 comment="Access Internet From LAN" /ip firewall filter add chain=forward action=accept src-address=172.21.22.0/24 comment="Access Internet From LAN"

Изолирование VLAN сетей

Необходимо чтобы сети VLAN2 (172.20.22.0/24), VLAN3 (172.21.22.0/24), были изолированы друг от друга и от доступа в основную локальную сеть 10.5.5.0/24. Создаем списки локальных сетей (LOCAL):

/ip firewall address-list add list=LOCAL address=10.5.5.0/24 /ip firewall address-list add list=LOCAL address=172.20.22.0/24 /ip firewall address-list add list=LOCAL address=172.21.22.0/24

Создаем правила блокировки доступа к локальным сетям (LOCAL) из сетей 172.20.22.0/24, 172.21.22.0/24. Запрещающие правила, обязательно ставим выше разрешающих:

/ip firewall filter add chain=forward action=drop src-address=172.20.22.0/24 dst-address-list=LOCAL /ip firewall filter add chain=forward action=drop src-address=172.21.22.0/24 dst-address-list=LOCAL

Распределение VLAN по портам роутера Mikrotik

Назначаем порты роутера, на работу в том или ином VLAN. Порт ether2 — BridgeVLAN2, порты ether3, ether4 — BridgeVLAN3:

/interface bridge port add interface=ether2 bridge=BridgeVLAN2 /interface bridge port add interface=ether3 bridge=BridgeVLAN3 /interface bridge port add interface=ether4 bridge=BridgeVLAN3

[stextbox id=’warning’]Не обязательно назначать Bridge соединение на каждый порт, для принадлежности к тому или иному VLAN. Достаточно задать Bridge соединение, только на один порт, а затем используя Master port указывать принадлежность к VLAN, другие порты.[/stextbox]

На этом добавление и настройка VLAN окончена. В итоге получили две изолированные сети, с доступом в интернет. Поместили созданные VLAN сети в Trunk соединение, что позволит в случае необходимости сегментирования VLAN сетей на другой роутер, легко это сделать. Назначили необходимые порты роутера на работу в соответствующих VLAN сетях.

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОДДЕРЖИ АВТОРА ДОНАТОМ

Если эта статья неактуальна, то предоставьте свою статью.

Эту статью стоит или переделать или вовсе удалить. Неактуально для новых версий.

1. Подымаются Vlan интерфейсы, но делается всего 1 бридж

2. Всё рулится исключительно с помощью Vlan Filtring

3. Зачем плодить правила запрета межсетевого общения? VRF(на каждый влан и там вообще пофигу сколько подсетей) + NAT или 1 при помощи адрес листа или 1 правило reject/drop опирающееся на address list.