Для нормальной и бесперебойной работы любой организации, является организация подключения двух и более интернет-провайдеров к сетевому оборудованию.

В случае выхода из строя одного интернет-провайдера, его всегда подстрахует резервный, тем самым у нас не будет простоя в работе.

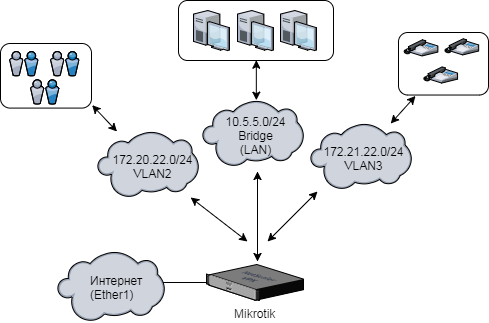

Рассмотрим на примере как можно организовать отказоустойчивую систему на сетевом оборудовании Mikrotik.

Резервирование каналов (Failover)

К оборудованию Mikrotik подключены 2 провайдера ISP1, ISP2, и локальная сеть 10.1.1.0/24, необходимо при падении основного интернет-канала ISP1 автоматически переключиться на резервный ISP2.

Создаем Bridge интерфейсы ISP1, ISP2, под интернет провайдеров:

/interface bridge add name=ISP1

/interface bridge add name=ISP2

Связываем Bridge интерфейсы ISP1, ISP2 с портами ether1, ether2:

/interface bridge port add interface=ether1 bridge=ISP1

/interface bridge port add interface=ether2 bridge=ISP2

Добавляем сети провайдеров:

/ip address add address=10.10.10.1/24 interface=ISP1

/ip address add address=20.20.20.2/24 interface=ISP2

Создаем настройки NAT на интерфейсах провайдера:

/ip firewall nat add action=masquerade chain=srcnat out-interface=ISP1

/ip firewall nat add action=masquerade chain=srcnat out-interface=ISP2

Создаем правила маркировки пакетов mangle для первого провайдера ISP1:

/ip firewall mangle add chain=input dst-address=10.10.10.1 in-interface=ISP1 action=mark-connection new-connection-mark=ISP1-Connection-In

/ip firewall mangle add chain=output connection-mark=ISP1-Connection-In action=mark-routing new-routing-mark=ISP1-Connection-Out passthrough=no

/ip firewall mangle add chain=forward in-interface=ISP1 action=mark-connection new-connection-mark=ISP1-Connection-Forward passthrough=no

Создаем правила маркировки пакетов mangle для второго провайдера ISP2:

/ip firewall mangle add chain=input dst-address=20.20.20.2 in-interface=ISP2 action=mark-connection new-connection-mark=ISP2-Connection-In

/ip firewall mangle add chain=output connection-mark=ISP2-Connection-In action=mark-routing new-routing-mark=ISP2-Connection-Out passthrough=no

/ip firewall mangle add chain=forward in-interface=ISP2action=mark-connection new-connection-mark=ISP2-Connection-Forward passthrough=no

Читать далее…

Загрузка...

Последние комментарии