Как создать службу Windows для Oracle WebLogic Server?

Oracle WebLogic Server — единая, расширяемая платформа для разработки, развёртывания и запуска корпоративных приложений, таких как Java, в локальной и облачной среде.

Oracle WebLogic Server — единая, расширяемая платформа для разработки, развёртывания и запуска корпоративных приложений, таких как Java, в локальной и облачной среде.

Низкоуровневое обнаружение (LLD — Low-Level Discovery) позволяет автоматически создавать элементы, триггеры и графики для различных объектов на компьютере. Например, Zabbix может автоматически начать мониторинг файловых систем или сетевых интерфейсов на вашем компьютере без необходимости вручную создавать элементы для каждой файловой системы или сетевого интерфейса.

В случае если у вас, так же как и у меня ONLYOFFICE Docs находится за NAT и требуется обеспечить его доступность из внешней сети, то можно настроить обратное проксирование Nginx.

В ходе использования ONLYOFFICE Docs в связке с Nextcloud, обнаружился не очень удобный момент как отображается редактор в Nextcloud.

ONLYOFFICE Docs — это бесплатный программный офисный пакет и экосистема приложений для совместной работы.

Greenbone — это программное обеспечение для сканирования уязвимостей и управления ими с открытым исходным кодом. Оно предоставляет набор тестов на сетевую уязвимость для поиска лазеек безопасности в системах и приложениях.

Ansible Playbook — это мощные сценарии автоматизации, которые организуют выполнение множества задач, назначают роли, определяют конфигурации и шаги развертывания, а также управляют переменными.

Ansible Playbook — это мощные сценарии автоматизации, которые организуют выполнение множества задач, назначают роли, определяют конфигурации и шаги развертывания, а также управляют переменными.

Ansible Playbook — это мощные сценарии автоматизации, которые организуют выполнение множества задач, назначают роли, определяют конфигурации и шаги развертывания, а также управляют переменными.

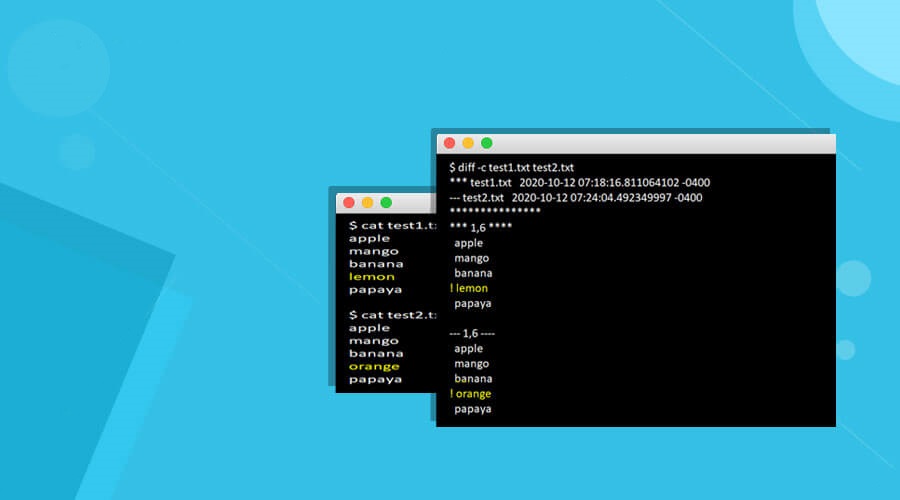

Команды diff и patch позволяют сравнивать файлы и эффективно применять изменения, гарантируя, что ваша кодовая база или конфигурация остаются актуальными и согласованными.

Рассмотрим как настроить MSSQL сервер для того чтобы Zabbix мог получить доступ к сбору статистики. В Zabbix имеется готовый шаблон — https://www.zabbix.com/integrations/mssql, который может снимать подробную статистику работы MSSQL сервера.

После миграции базы данных с одного сервера на другой и далее при попытке сопоставить базу данных с пользователем и назначить ему роли или разрешения, я получил ошибку — User, group or role 'privuser' already exists in current database. (Microsoft SQL Server, Error: 15023)

CIFS (Common Internet File System) — это протокол, используемый для совместного доступа к файлам в сети и являющийся диалектом протокола SMB (Server Message Block). Первоначально разработанный IBM, а затем расширенный Microsoft, CIFS позволяет нескольким пользователям получать доступ к файлам и принтерам в сети и совместно использовать их.

Веб-сервер Apache может отдавать подробную статистику по работе сервиса, через модуль status_module. В Zabbix имеется готовый шаблон — https://www.zabbix.com/integrations/apache, который может обрабатывать статистику Apache.

TeamSpeak — компьютерная программа, предназначенная для голосового общения в сети Интернет посредством технологии VoIP.

В этой статье я расскажу о различных способах создания резервной копии на сервере баз данных MySQL. Как мы знаем, данные являются ценным активом для организации. В случае сбоя системы или центра обработки данных, повреждения базы данных или потери данных мы должны иметь возможность восстановить их.

Ansible Playbook — это мощные сценарии автоматизации, которые организуют выполнение множества задач, назначают роли, определяют конфигурации и шаги развертывания, а также управляют переменными.

MySQL, как и большинство других реляционных баз данных, предоставляет нам полезные метаданные о базе данных. В официальной документации MySQL метаданные INFORMATION_SCHEMA называются таблицами.

По работе появилась необходимость реализовать схему публикации баз данных 1C на веб-сервере Apache с использованием Docker, чтобы была возможность в рамках одного сервера публиковать базы данных с использованием различных версий платформы 1C.

Опишу как я реализовал данную схему. Все ниже описанное выполнялось на Debian 11 с использованием Docker + Apache.

Service Principal Name (SPN) — это уникальный идентификатор экземпляра службы. SPN используются в аутентификации Kerberos для связывания экземпляра службы с учетной записью входа в службу.