Как отключить сетевой IPv6 интерфейс в Linux

Периодически пытаюсь вспомнить как отключить сетевой IPv6 интерфейс в Linux, поэтому для памятки себе оставлю тут как это сделать.

Периодически пытаюсь вспомнить как отключить сетевой IPv6 интерфейс в Linux, поэтому для памятки себе оставлю тут как это сделать.

Python — это высокоуровневый язык программирования общего назначения с динамической строгой типизацией и автоматическим управлением памятью.

Rust — мультипарадигменный компилируемый язык программирования общего назначения. Сочетает парадигмы функционального и процедурного программирования с объектной системой, основанной на типажах.

В работе часто требуется заводить много внешних контактов в Exchange, руками делать это моветон, ниже опишу как я попытался автоматизировать этот процесс.

Предположим, вы хотите защитить от записи некоторые важные файлы в Linux, чтобы их нельзя было удалить или подделать случайно или иным образом.

После обновления платформы 8.3.20.1674, обратил внимание что не выполняется реиндексация баз данных относящихся к 1С, в логах значится ошибка — «Невозможно реорганизовать индекс «_Acc48_1» в таблице «_Acc48″, поскольку отключена блокировка на уровне страницы.»

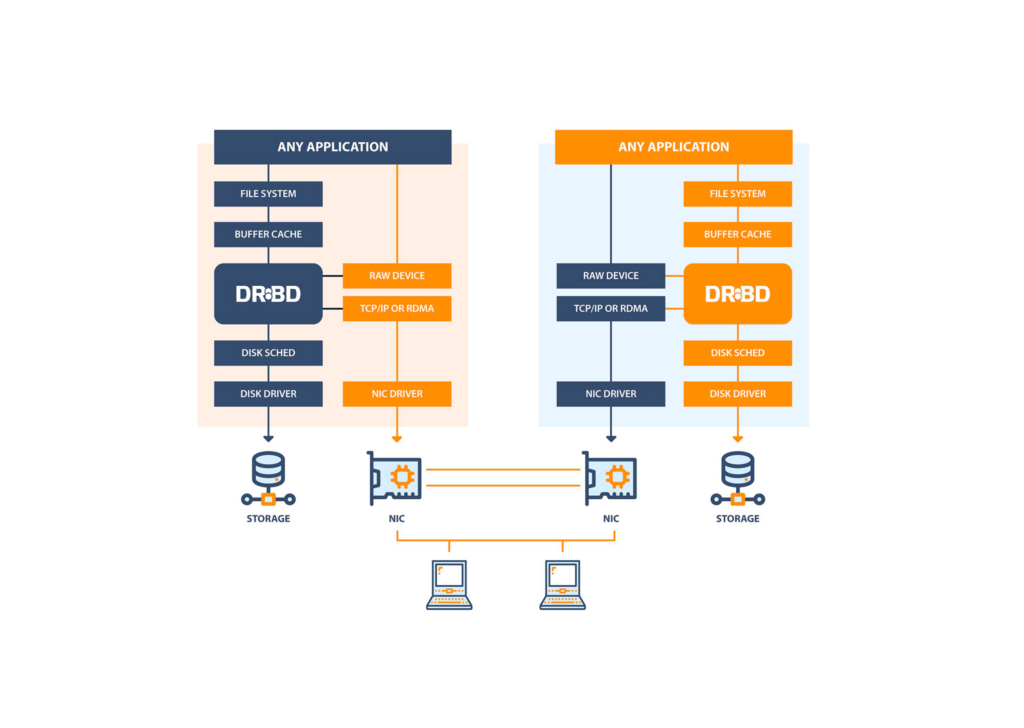

DRBD (Distributed Replicated Block Device — распределённое реплицируемое блочное устройство) — это блочное устройство, предназначенное для построения отказоустойчивых кластерных систем на операционной системе Linux. DRBD занимается полным отражением (mirroring) по сети всех операций с блочным устройством.

Для памятки опишу как настроить SIP транк от оператора du.ae (Дубаи) в FreePBX.

Поступило задание проработать возможность централизованного создания пользовательских подписей в Outlook на основе данных из их учетных записей в Active Directory и так же запрета пользователям задавать свои подписи.

Syncthing — приложение, позволяющее синхронизировать файлы между несколькими устройствами. Разберем как поднять Syncthing на Debian 11 Bullseye.

RADIUS — расширенный протокол удаленной аутентификации пользователей, представляет собой ключевой элемент в обеспечении безопасности и управлении доступом в сетях.

Опишу как настроить алерты на возникающие различные события в MSSQL, дабы быть вовремя информированным о возникшей той или иной проблеме.

В продуктиве имеется два MSSQL работающих в режиме Always On High Availability и после очередного планового переключения ноды в secondary для установки обновлений сервер и перезагрузки, после перезагрузке одна из баз в Always on Availability Group оказалась в статусе — Not Synchronizing.

Samba — это программное обеспечение для организации обмена файлами и работы с общими ресурсами между компьютерами под управлением Linux/Unix и операционной системой Windows

В различных ситуациях может понадобится выполнение sudo без ввода пароля. Рассмотрим как это сделать на Linux на нескольких примерах.

GOST-engine – это модуль для OpenSSL, реализующий поддержку российских криптографических алгоритмов в соответствии с ГОСТ Р 34.10-2012, ГОСТ Р 34.11-2012 и другими стандартами. Он позволяет использовать ГОСТ-алгоритмы для цифровых подписей, хэширования, симметричного и асимметричного шифрования.

MySQL — это система управления базами данных (СУБД), позволяющая хранить, организовывать большие объемы данных, и манипулировать ими.

Интеграция Linux-серверов в домен Windows Active Directory (AD) позволяет централизованно управлять пользователями и упростить аутентификацию. В этой статье мы рассмотрим, как добавить Debian в домен Windows AD, используя realmd и SSSD.

В рамках теста разворачивал ownCloud и при попытке установки внутренного приложения External Storage: Windows Network Drives получил ошибку.

Collabora Online — это мощный офисный пакет на базе LibreOffice для совместной работы с документами в браузере. В рамках статьи будем устанавливать Collabora Online Development Edition (CODE) версию.