Настройка LDAP авторизации на Greenbone Vulnerability Management (GVM) 21.*

Для памятки как настроить LDAP аутентификацию в Greenbone Vulnerability Management.

GVM использует либо команду StartTLS через LDAP на порту 389, либо SSL/TLS через LDAPS на порту 636. Чтобы проверить подлинность сервера LDAP, GVM должен доверять сертификату сервера. Для этого сертификат центра сертификации, выдавшего сертификат (CA), должен храниться каталоге корневых сертификатов на локальной машине.

Сертификат центра сертификации должен быть экспортирован в виде файла в кодировке Base64 и помещен в каталог хранения корневых сертификатов системы (/usr/share/ca-certificates/mozilla/).

cp CA.crt /usr/share/ca-certificates/mozilla/CA.crtВ файл /etc/ca-certificates.conf необходимо добавить информацию о добавленных корневых сертификатов в каталог хранения корневых сертификатов.

..

mozilla/CA.crtОбновляем сертификаты:

update-ca-certificatesУспешное добавление сертификатов, должно быть вида:

Updating certificates in /etc/ssl/certs...

1 added, 0 removed; done.

Running hooks in /etc/ca-certificates/update.d...

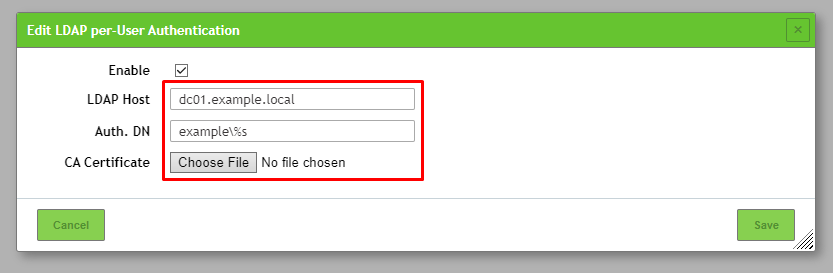

done.Затем входим в GVM, переходим в Administration - LDAP и редактируем подключение к LDAP.

LDAP Host— Указываем FQDN имя контроллера домена.Auth. DN— Вводим различимое имя (DN) объектов в поле ввода Auth. DN.CA Certificate— Загружаем сертификат хоста.

Примеры для аутентификации Auth. DN:

cn=%s,ou=users,dc=example,dc=localuid=%s,ou=users,dc=example,dc=local%s@example.localexample\%s

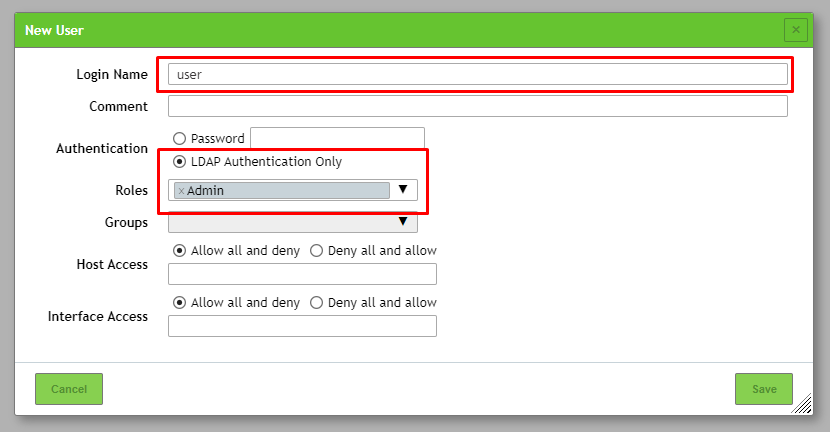

Далее переходим в Administration - Users и создаем пользователя, где Login Name должен быть аналогичным sAMAccountName учетной записи в LDAP.

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОДДЕРЖИ АВТОРА ДОНАТОМ

Обсуждение

Нет комментариев.