Настройка Radius аутентификации с Windows Server 2012 NPS (Network Policy Server) на Cisco IOS

Рассмотрим настройку Radius аутентификации на Cisco устройствах, посредством службы Политики сети и доступа (Network Policy Server) на Windows Server 2012 R2.

Добавление роли, настройка Active Directory

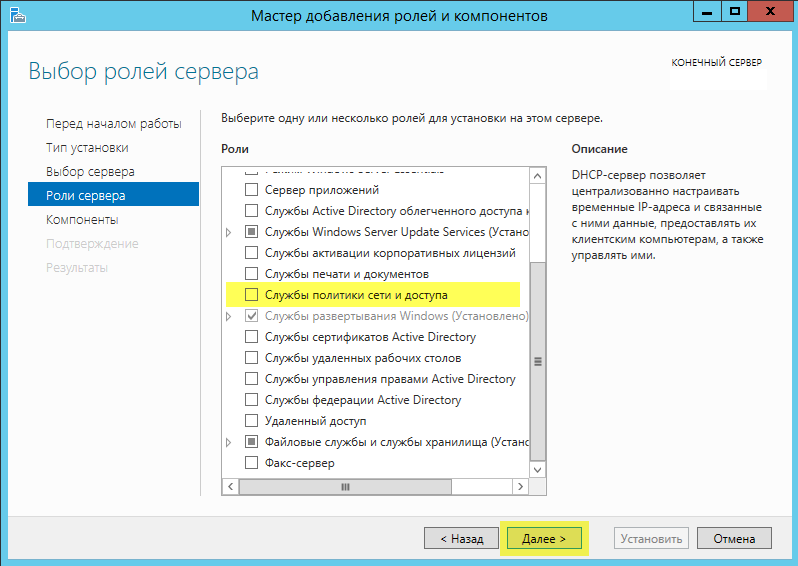

Добавляем роль , переходим в Диспетчер серверов — Управление — Добавить роли и компоненты.

Выбираем роль (Службы политики сети и доступа):

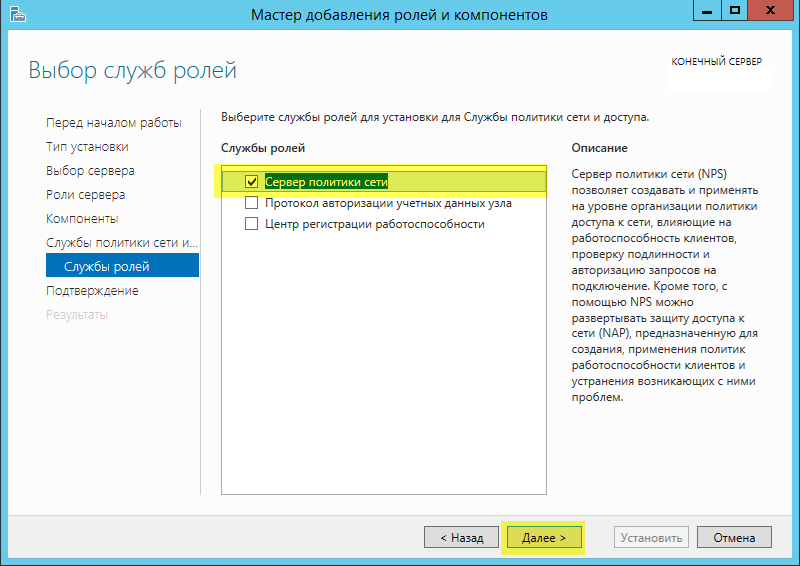

Выбираем службу ролей (Сервер политики сети):

Для завершения установки роли, нажимаем Установить и дожидаемся установки компонента, после чего нажимаем Завершить.

В Active Directory необходимо создать группу безопасности (прим. NPS_Cisco) и включить в нее пользователей кому будет разрешена аутентификации на маршрутизаторах и коммутаторах Cisco.

Настройка Network Policy Server

Открываем оснастку Сервер политики сети (Network Policy Server).

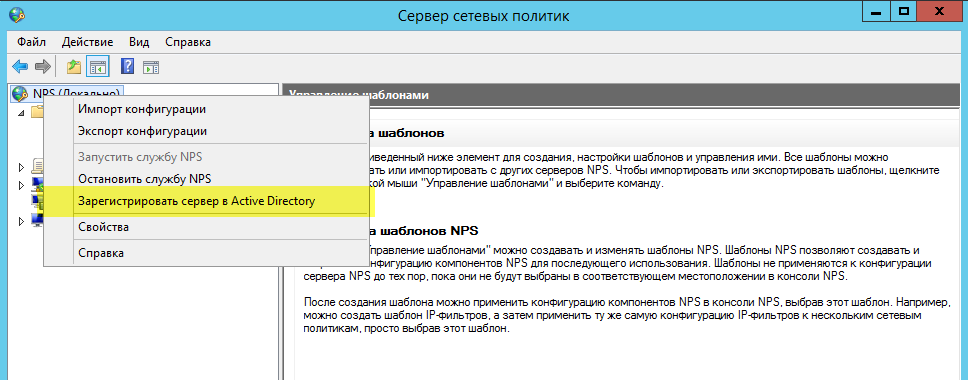

Для полноценного использования функций NPS-сервера в домене, выполним регистрацию его в Active Directory. В оснастке на NPS (Локально), нажимаем правой кнопкой мыши и выбираем Зарегистрировать сервер в Active Directory (Register server in Active Directory):

Подтверждаем регистрацию сервера в Active Directory:

|

|

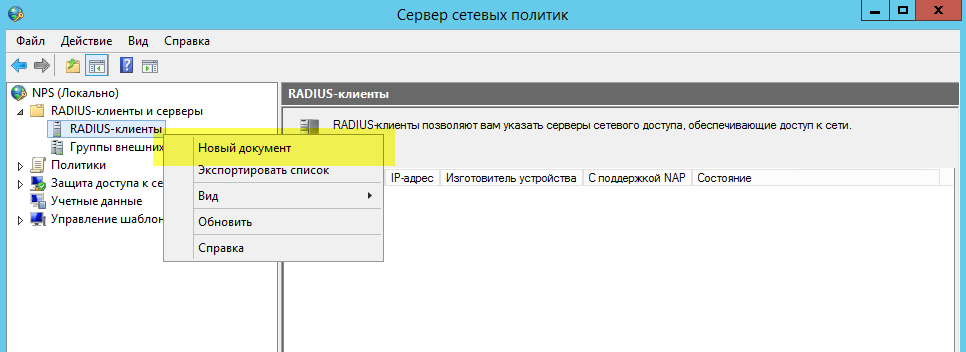

После регистрации NPS в Active Directory, добавим клиента RADIUS. На строке RADIUS-клиенты и серверы (RADIUS Clients and Servers) щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

Во вкладке «Параметры» вводим Понятное имя (Friendly name), IP-адрес (Address) и Общий секрет (Shared Secret). Во вкладке «Дополнительно» указываем Имя поставщика (Vendor name) — Cisco

|

|

[stextbox id=’info’]Значение в поле Понятное имя (Friendly name) может отличаться от DNS имени. Оно потребуется нам в дальнейшем для идентификации конкретного сетевого устройства при создании политик доступа. Опираясь на это имя мы сможем задавать например маску по которой будут обрабатываться определённой политикой доступа несколько разных RADIUS клиентов.[/stextbox]

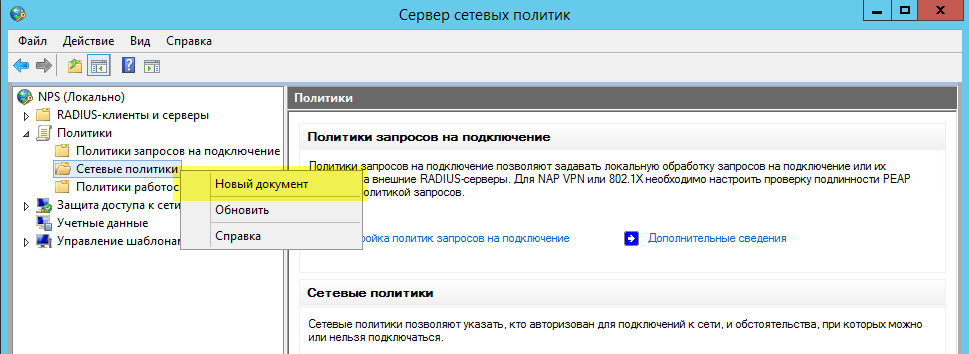

Раскрываем ветку Политики (Policies) — Сетевые политики (Network Policies) и щелкаем правой кнопкой мыши и выбираем Новый документ (NEW):

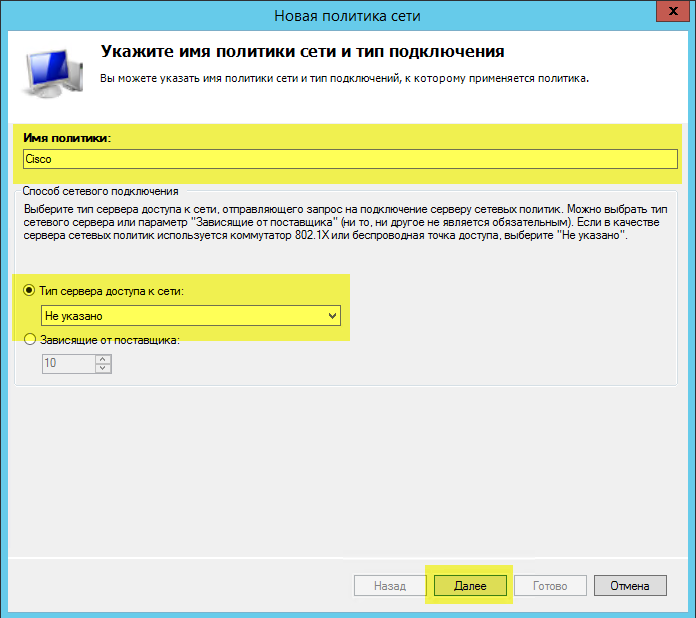

Задаем Имя политики (Policy name), Тип сервера доступа к сети (Type of network access server) оставляем без изменения:

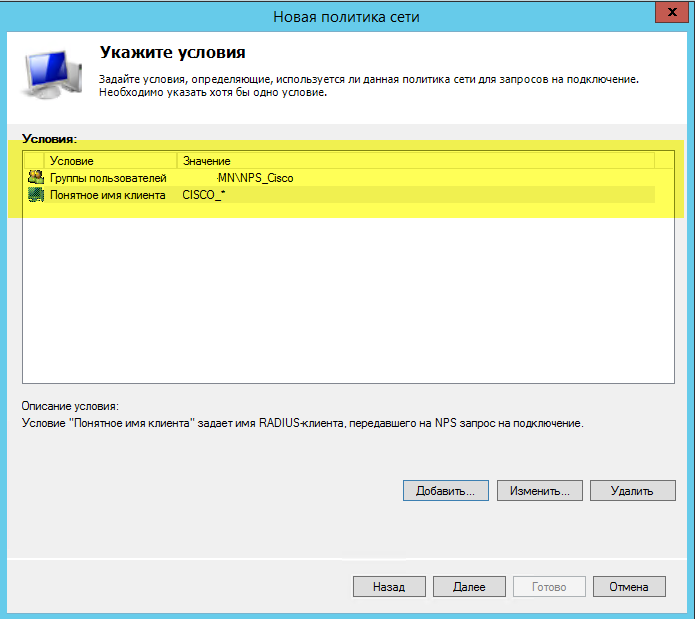

Задаем условия, которые должны соответствовать для успешной аутентификации. Создадим два условия:

- Группы пользователей (указываем ранее созданную в Active Directory группу безопастности)

- Понятное имя клиента (указываем дружественные имена, начинающиеся с префикса CISCO_)

Результат добавления условий:

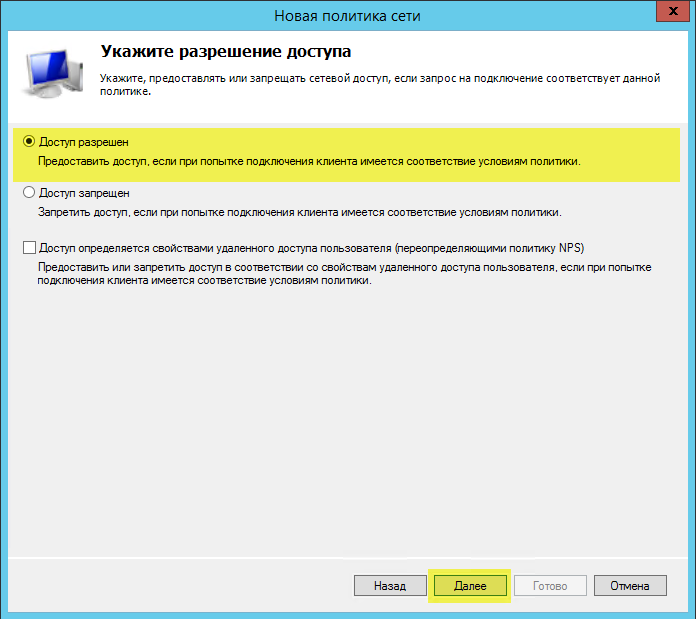

Указываем разрешение доступа, оставляем значение Доступ разрешен (Access Granted).

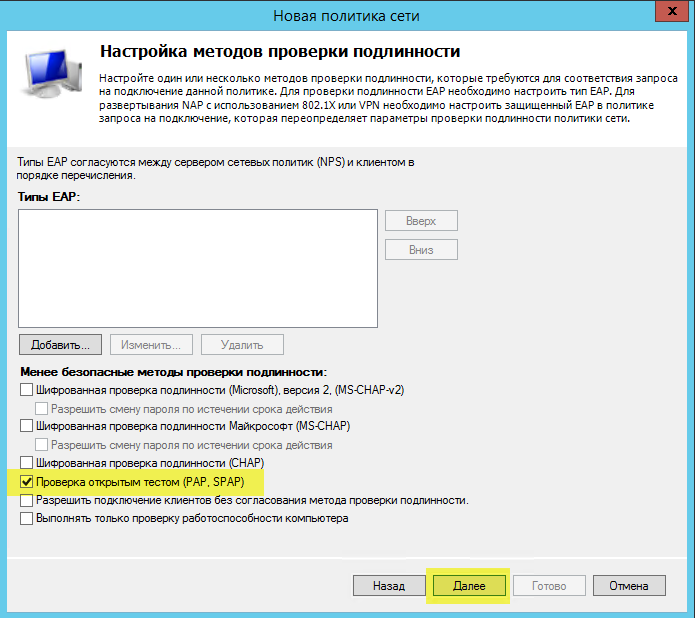

Cisco поддерживает только методы Проверка открытым текстом (PAP, SPAP) (Unencrypted authentication (PAP, SPAP)). Снимите все флажки и отмечаем только Проверка открытым текстом (PAP, SPAP):

После настройки методов проверки подлинности вам будет предложено настроить Ограничения (Constraints), пропускаем этот раздел и переходим к следующему шагу.

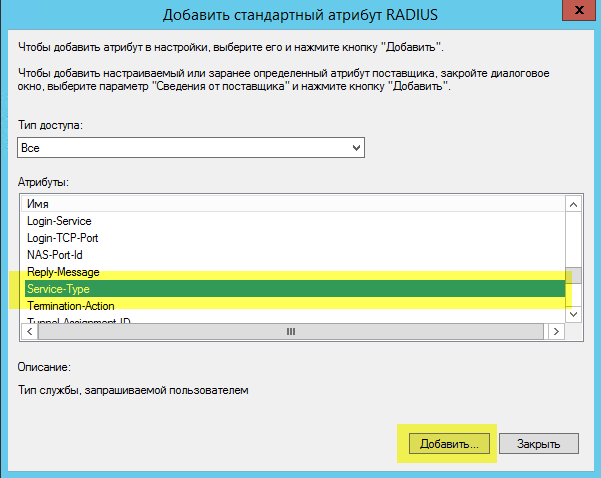

Настройка параметров (Configure Settings), переходим в Атрибуты RADIUS (RADIUS Attributes) — Стандарт (Standard). Удаляем имеющиеся там атрибуты и нажимаем Добавить… (Add…)

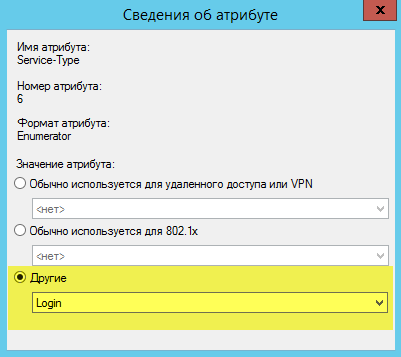

Тип доступа выбираем Service-Type, нажимаем Добавить, выставляем значение атрибута Login

переходим в Атрибуты RADIUS (RADIUS Attributes) — Зависящие от поставщика (Vendor Specific), добавляем новый атрибут, и нажимаем Добавить… (Add…)

В пункте Поставщик (Vendor), указываем Cisco и нажимаем Добавить… (Add…). Будет предложено добавить сведения об атрибуте, нажимаем Добавить… (Add…) и устанавливаем значение атрибута:

shell: priv-lvl = 15

В итоге должно получится как изображено ниже. Нажимаем Далее (Next).

|

|

Представление сводки новой политики, которая была сформирована. Нажимаем Готово (Finish):

После создания политики, можно переходить к настройке маршрутизаторов и коммутаторов Cisco для аутентификации на сервере Radius NPS.

Настройка Cisco IOS AAA

Сперва настроим локальную учетную запись (прим. admin), на случай выхода из строя RADIUS-сервера, выполняем команды:

cisco>enable cisco#config terminal cisco(config)#username admin priv 15 secret Aa1234567

Выполняем последовательность действий по добавлению RADIUS-сервера:

- Включаем режим AAA

- Добавляем RADIUS-сервер

- Настраиваем профиль аутентификации (сперва RADIUS-сервер, если он не доступен, то тогда локальные учетные записи)

- Настраиваем профиль авторизации (сперва RADIUS-сервер, если он не доступен, то тогда локальные учетные записи)

- Включаем аутентификацию на интерфейсах

Пример настройки на Cisco 2911/K9 15.0(1r)M12

cisco(config)#aaa new-model cisco(config)#radius server NPS cisco(config-radius-server)#address ipv4 10.10.10.1 auth-port 1645 acct-port 1646 cisco(config-radius-server)#key CISCO cisco(config-radius-server)#exit cisco(config)#aaa group server radius NPS cisco(config-sg-radius)#server name NPS cisco(config-sg-radius)#exit cisco(config)#aaa authentication login NPS group NPS local cisco(config)#aaa authorization exec NPS group NPS local cisco(config)#aaa authorization console cisco(config)#line console 0 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config)#line vty 0 4 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input ssh cisco(config)#line vty 5 15 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input none

Пример настройки на Cisco WS-C3750V2-48TS 12.2(55)SE5

cisco(config)#aaa new-model cisco(config)#radius-server host 192.168.0.1 key Aa1234567 cisco(config)#aaa authentication login NPS group radius local cisco(config)#aaa authorization exec NPS group radius local cisco(config)#aaa authorization console cisco(config)#line console 0 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config)#line vty 0 4 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input ssh cisco(config)#line vty 5 15 cisco(config-line)#session-timeout 30 cisco(config-line)#authorization exec NPS cisco(config-line)#login authentication NPS cisco(config-line)#transport input none

Это минимальная настройка аутентификации/авторизации на маршрутизаторах/коммутаторов Cisco.

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОДДЕРЖИ АВТОРА ДОНАТОМ

Спасибо за статью!

Рад что помогла!