Сброс пароля администратора в Redmine в Debian 8

Если был утерян/забыт пароль учетной записи администратора (по-умолчанию — admin) в Redmine. То есть несколько вариантов его сбросить, через консоль управления базой данных, через консоль RAILS.

Если был утерян/забыт пароль учетной записи администратора (по-умолчанию — admin) в Redmine. То есть несколько вариантов его сбросить, через консоль управления базой данных, через консоль RAILS.

Redmine — это открытое серверное веб-приложение для управления проектами и задачами (в том числе для отслеживания ошибок).

В качестве памятки по работе с MySQL посредством командной строки, буду вести список наиболее полезных и часто используемых команд MySQL. (Список будет дополнятся по мере необходимости)

Разберем как установить Subversion 1.9.7 из исходников на Debian 8 Jessie.

Перед началом установки обновляем систему до актуального состояния:

sudo apt-get update && sudo apt-get upgrade -y

Добавляем системного пользователя (subversion), который будет владельцем репозитория и от него будет запускаться демон (SVN):

sudo adduser subversion --system --shell /sbin/nologin --group --disabled-password --home /var/svn

Назначаем права доступа к папке для размещения репозиториев (SVN):

sudo chown -R subversion:subversion /var/svn sudo chmod -R 770 /var/svn

Устанавливаем необходимые зависимости:

sudo apt-get install gcc build-essential libaprutil1 libaprutil1-dev zlib1g zlib1g-dev libserf-1-1 libserf-dev -y

В Windows на экране загрузки системы можно включить отображение расширенной статусной информации, позволяющей пользователям и администратору визуально наблюдать что именно в загружается в данный момент.

Включение расширенного вывода посредством Групповые политики (Group Policy Object):

Computer Configuration -> Policies -> System -> Verbose vs normal status messages = EnabledComputer Configuration -> Policies -> System -> Display highly detailed status messages = Enabled

Включение расширенного вывода посредством редактирование реестра системы:

В ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System, создаем параметр типа DWORD с именем VerboseStatus и значением 1.

В качестве памятки по работе с ESXi посредством командной строки, приведу список основных команд для работы как с хостом VMware ESXi, так и с виртуальными машинами.

Рассмотрим как выполнить базовую настройку SIP АТС — Asterisk. В примере будет использоваться Asterisk 13 (как установить его можно ознакомится тут). Так же в примере будут рассмотрены основные моменты в настройке, для понимания принципа как все устроено.

(Статья в процессе написания и будет дополнятся)

Прежде чем начать, выполним резервное копирование файла конфигурации /etc/asterisk/sip.conf:

cp /etc/asterisk/sip.conf /etc/asterisk/sip.conf.backup

Windows Server Update Services (WSUS) — сервер обновлений операционных систем и других продуктов Microsoft. WSUS позволяет централизованно управлять обновлениями программных продуктов MS Windows, Office и т.д.

В случае если ваш домашний каталог зашифрован (ecryptfs) и необходимо сменить пользовательский пароль, то помимо смены пользовательского пароля, так же необходимо изменить контрольную фразу на вашем зашифрованном каталоге.

Рассмотрим как настроить удаленный доступ к межсетевому экрану Cisco ASA 5505 по протоколу SSH и доступ к альтернативному варианту настройки с помощью Cisco Adaptive Security Device Manager (ASDM).

Входим в привилегированный режим и переходим в режим конфигурации:

ciscoasa> enable ciscoasa# configure terminal ciscoasa(config)#

Создаем учетную запись администратора. Вместо XXXXX вводим свой пароль.

ciscoasa(config)# username admin password XXXXX privilege 15

Указываем метод аутентификации по SSH протоколу:

ciscoasa(config)# aaa authentication ssh console LOCAL

Межсетевой экран Cisco ASA 5505 оснащен встроенным коммутатором на 8 портов L2 уровня. Чтобы получить интерфейсы L3 уровня, необходимо создать виртуальный интерфейсы VLAN, задать им IP-адреса и привязать их к физическим интерфейсам.

Разберем на примере как выполнить настройку межсетевого экрана Cisco ASA 5505:

Исходные данные:

Задача:

Для нормальной и бесперебойной работы любой организации, является организация подключения двух и более интернет-провайдеров к сетевому оборудованию.

В случае выхода из строя одного интернет-провайдера, его всегда подстрахует резервный, тем самым у нас не будет простоя в работе.

Рассмотрим на примере как можно организовать отказоустойчивую систему на сетевом оборудовании Mikrotik.

Рассмотрим как выполнить сброс пароля от учетной записи Администратор в ОС Windows Server 2008 R2/Windows Server 2012 R2.

VMFSTOOLS — это инструмент командной строки vSphere, для управления томами VMFS. С помощью vmfstools можно выполнять операции с файлами виртуальных дисков. В качестве памятки, разберем примеры работы с виртуальными дисками.

При копировании дисков в VirtualBox появляется проблема с менеджером виртуальных носителей т.к. его смущает два одинаковых UUID и при попытке добавить виртуальный диск, получаем ошибку:

Cannot register the hard disk 'D:\VirtualBox VMs\Windows 7 Delphi XE10.2\Windows 7 Delphi XE10.2.vmdk' {7bfbe77d-dbaf-41c1-896a-b1157e8f5de4} because a hard disk 'D:\VirtualBox VMs\Windows 7 Delphi XE10.2\Delphi-XE10-2-Win7x64-14-10-2016-disk001.vmdk' with UUID {7bfbe77d-dbaf-41c1-896a-b1157e8f5de4} already exists.

Для того чтобы изменить UUID у виртуального носителя, выполняем следующие команды в консоли:

C:\>"C:\Program Files\Oracle\VirtualBox\VBoxManage.exe" internalcommands sethduuid "D:\VirtualBox VMs\Windows 7 Delphi XE10.2\Windows 7 Delphi XE10.2.vmdk" UUID changed to: 484b485c-2291-4709-be83-48da9aa5ead3

VBoxManage internalcommands setvdiuuid /home/jakonda/VirtualBox VMs/Windows 7 Delphi XE10.2.vmdk UUID changed to: 484b485c-2291-4709-be83-48da9aa5ead3

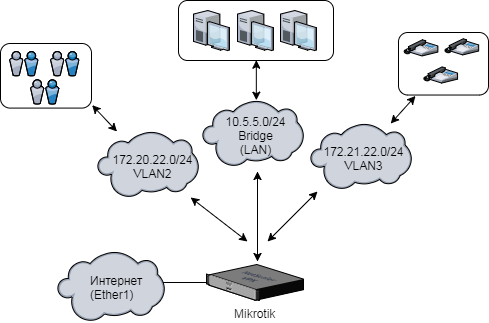

На примере рассмотрим, как настроить связь между оборудованием Mikrotik. Выполнить сегментацию сети VLAN между оборудованием Mikrotik.

Имеется главный роутер Mikrotik-Router, который необходимо связать с дополнительным Mikrotik-Switch. С дополнительного Mikrotik-Switch настроить доступ в основную локальную сеть (10.5.5.0/24) и доступ VLAN сеть (172.20.22.0/24). Схема подключения сети:

Создаем BridgeSwitches интерфейс, для LAN соединения:

/interface bridge add name=BridgeSwitches

Связываем интерфейс ether1 с BridgeSwitches соединением:

/interface bridge port add interface=ether1 bridge=BridgeSwitches

VLAN (Virtual Local Area Network) позволяет в коммутаторах или роутерах создать несколько виртуальных локальных сетей на одном физическом сетевом интерфейсе. Простой и удобный способ разделения трафика между клиентами или базовыми станциями, использование VLAN.

Технология VLAN заключается в том, что к сетевому кадру (2-й уровень) прибавляется дополнительный заголовок tag, который содержит служебную информацию и VLAN ID. Значения VLAN ID могут быть от 1 — 4095. При этом 1 зарезервирована как VLAN по умолчанию.

При работе с VLAN важно понимать, что такое тегированный и нетегированный трафик. Тегированный трафик (с идентификатором влана) в основном идет между коммутаторами и серверами. Обычные же компьютеры (особенно под управлением ОС Windows) не понимают тегированный трафик. Поэтому на тех портах, которые смотрят непосредственно на рабочие станции или в сеть с неуправляемым коммутатором, выдается нетегированный трафик. Т.е. от сетевого кадра отрезается тег. Это также происходит, если на порту настроен VLAN ID = 1.

Также существует понятие, как trunk (Транк). Транком называют порты коммутатора, по которым идет трафик с разными тегами. Обычно транк настраивается между коммутаторами, чтобы обеспечить доступ к VLAN с разных коммутаторов.

Роутеры и коммутаторы Mikrotik поддерживают до 250 VLANs на одном Ethernet интерфейсе. Создавать VLAN его можно не только на Ethernet интерфейсе, но и на Bridge, и даже на туннеле EoIP. VLAN может быть построен в другом VLAN интерфейсе, по технологии “Q-in-Q”. Можно делать 10 и более вложенных VLAN, только размер MTU уменьшается с каждым разом на 4 байта.

Разберем использование VLAN на примере. Задача:

Исходные данные:

Разберем как модифицировать шаблон прав доступа, применяемых по-умолчанию к создаваемым групповым политикам. Этот шаблон хранится в AD Schema в объекте Group-Policy-Container, атрибуте defaultSecurityDescriptor.

По умолчанию, права на групповые политики предоставлены следующим группам:

Authenticated Users Domain Admins Enterprise Admins ENTERPRISE DOMAIN CONTROLLERS SYSTEM

Добавим в шаблон, права для группы Domain Computers, с разрешением Read.

[stextbox id=’info’]Информация: Для внесения изменений в Active Directory Schema ваша учетная запись должна входить в группу Schema Admins[/stextbox]

Когда появляется необходимость в анализе применения групповых политик в системе, то в Windows 7 (и в версиях выше) просмотреть большинство событий, относящихся к процессу применения групповых политик (GPO), можно в журнале событий Event Viewer (Просмотр событий) в разделе Applications and Services Logs (Журнал приложений и служб) – Microsoft – Windows – Group Policy – Operational

После установки системы Windows 7 Professional (х64) на одну из пользовательских машин, появились проблемы с применением групповых политик, на данной машине. В роли домен контроллера выступает Windows Server 2008 R2, ошибок в его работе не наблюдается, да и все остальные пользователи сети, не испытывают подобных затруднений с применением групповых политик.

При тестировании результатов применения групповых политик на проблемной машине, видно что часть групповых политик применяется, а часть нет. Групповые политики которые не применяются помечены как Inaccessible (Недоступные).