По-умолчанию при установке систем семейства ОС Windows, активируется лицензия пробного периода, для серверных ОС (прим. 2008,2008R2,2012,2012R2) сроком на 180 дней, для рабочих станций (прим. 7,8,10) сроком на 30 дней.

По прошествии срока действия пробного периода, необходимо произвести активацию системы. Но если вы не готовы этого сделать, то можно продлить пробный период лицензии (для рабочий станций на 30 дней, для серверных систем на 180 дней), при помощи встроенной утилиты Software License Manager.

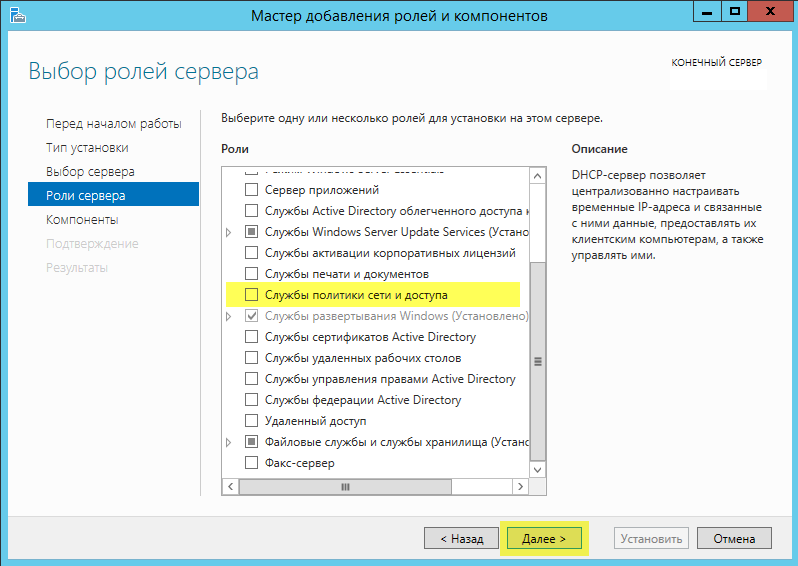

Рассмотрим продление срока пробного периода на Windows Server 2012 R2. Видим что пробный период закончится через 13 дней.