Разворачиваем контроллер домена на базе Windows Server 2012 R2. Настройка служб AD DS, DNS, DHCP.

Active Directory — это сервис каталогов корпорации Microsoft для операционных систем семейства Windows Server. Основная цель Active Directory — облегчить системным администраторам работу по администрированию и обслуживанию компьютеров, серверов и сети.

В статье подробно разберем процесс развертывания контроллер домена на базе Windows Server 2012 R2 и настройка служб AD DS, DNS, DHCP.

Наша задача:

- Установить Windows Server 2012 R2 и подготовить систему к развертыванию служб.

- Развернуть службы Active Directory + DNS, выполнить настройку служб.

- Развернуть службу DHCP, выполнить настройку обслуживания подсети 192.168.0.0/24.

Проделываться все действия будут на виртуальной машине.

Установка Windows Server 2012 R2 и настройка

При выборе типа устанавливаемой системы, выбираем Windows Server 2012 R2 Standart with GUI. Далее саму установку я пропущу, т.к. она полностью тривиальная.

После установки системы, обязательно обновляем систему до актуального состояния и изменяем имя ПК (прим. на — DC1).

В настройках TCP/IP указываем статические IP-адреса (прим. как на скриншоте ниже)

Изменяем временную зону, выбираем относящуюся к нам зону (+03:00 Moscow, St. Petersburg, Volgograd).

На этом базовая подготовка системы выполнена, можно приступать к развертыванию служб.

Разворачиваем службы Active Directory + DNS

Добавляем новую роль Server Manager - Manage - Add Roles and Features. Отмечаем галочкой пункт Skip this page by default (чтобы в будущем не видеть эту страницу) и нажимаем Next.

Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Второй пункт Remote Desktop Service installation предназначен только для установки роли удаленных рабочих столов. Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Пункт Select a virtual hard disk позволяет указать сервер расположенный на VHD-диске. Нажимаем Next.

Отмечаем галочкой роль Active Directory Domain Services, в подтверждающем запросе добавления роли и компонентов, необходимых для установки AD нажимаем Add Features и после нажимаем Next.

В этом окне предлагается выбрать дополнительные компоненты, в моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что желательно иметь несколько контроллеров домена, на случай выхода из строя основного. Служба AD DS требует установленного в сети DNS-сервера, если он не установлен, то будет предложено его установить, а так же AD DS требует установки дополнительных служб DFS Namespaces (пространства имен), DFS Replication (DFS репликации) и File Replication (Файловой репликации). Нажимаем Next.

На завершающей странице мастера отображается информация по устанавливаемым компонентам. Так же здесь можно экспортировать конфигурацию в xml-файл (Export configuration settings), на случай если нужно развернуть идентичный сервер. Нажимаем Install.

После установки роли AD DS, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Promote this server to a domain controller (Повысить этот сервер до контроллера домена). Запустится мастер конфигурирования AD DS.

Будет предложено выбрать вариант развертывания AD DS.

Add a domain controller to an existing domain— добавить дополнительный контроллер домена в существующем домене.Add a new domain to an existing forest— добавить новый домен в существующем лесу.Tree Domain— корневой домен нового дерева в существующем лесу.Child Domain— дочерний домен в существующем лесу.

Add New Forest— создать новый корневой домен в новом лесу.

Выбираем вариант Add New Forest, указываем корневое имя домена, нажимаем Next.

В параметрах контроллера домена оставляем по умолчанию функционал леса и домена, проверяем отмечен ли галочкой пункт Domain Name System (DNS), будет автоматически поднята роль DNS и задаем пароль для режима восстановления служб каталогов. Нажимаем Next.

Не обращаем внимание на предупреждение ошибки делегирования для этого DNS-сервера, т.к. роль DNS поднимается в процессе конфигурации AD DS. Нажимаем Next.

Оставляем подставленное мастером NetBIOS-имя. Нажимаем Next.

Пути к каталогам оставляем по-умолчанию. Нажимаем Next.

Вывод сводной информации по настройке AD DS. Нажимаем Next.

Дожидаемся выполнения предварительной проверки и если проверка прошла успешно, то мастер нам сообщит об этом: All prerequisite checks are passed successfully. Click «install» to begin installation. (Все предварительные проверки пройдены успешно. Нажмите кнопку «установить», чтобы начать установку.). Нажимаем Install.

В ходе установки конфигурации AD DS, система будет перезагружена. После перезагрузки добавим зону обратного просмотра в DNS.

Запускаем Server Manager, выбираем роль DNS и на сервере жмем правой кнопкой мыши. Выбираем пункт DNS Manager (Диспетчер DNS).

Выделяем вкладку Reverse Lookup Zones, нажимаем правой кнопкой и выбираем New Zone.

Задаем тип добавляемой зоны:

Primary zone— Основная зона. Зона хранится на DNS-сервере, является основной. DNS-сервер становится основным источником сведений об этой зоне.Secondary zone— Дополнительная зона. DNS-сервер становится дополнительным источником сведений о зоне. Зона на этом сервере должна быть получена от другого удаленного компьютера DNS-сервера, который также хранит зону.Stub zone— Зона заглушка. DNS-сервер становится источником сведений только о полномочных серверах имен для этой зоны.

Выбираем Primary zone и нажимаем Next.

Предлагается выбрать как будет выполнятся репликация добавляемой зоны:

То all DNS servers running on domain controllers in this forest— Репликации во всем лесу AD включая все деревья доменов.То all DNS servers running on domain controllers in this domain— Репликация внутри текущего домена и его дочерних доменов.То all domain controllers in this domain— Репликация на все контроллеры домена внутри текущего домена и его дочерних доменов.To all domain controllers specified in the scope of this directory partition— Репликация на все контроллеры домена, но DNS-зона располагается в специальном каталоге приложений. Поле будет доступно для выбора, после создания каталога.

Выбираем То all DNS servers running on domain controllers in this domain. Нажимаем Next.

Выбираем протокол заданный по умолчанию IPv4 Reverse Lookup Zone. Нажимаем Next.

Задаем параметр Network ID. В моем случае 192.168.0. В поле Reverse Lookup Zone Name автоматически подставится адрес зоны обратного просмотра. Нажимаем Next.

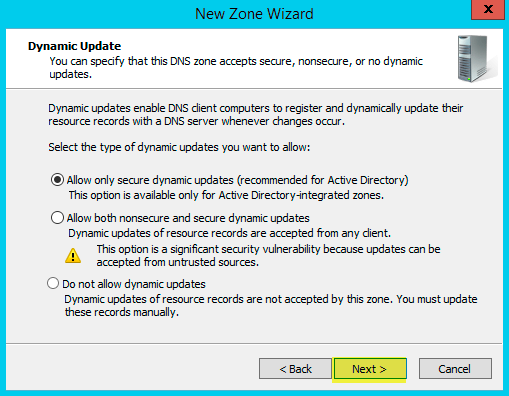

Выбор параметра динамического обновления:

Allow only secure dynamic updates (recommended for Active Directory)— Разрешить только безопасные динамические обновления.Allow both nonsecure and secure dynamic updates — Разрешить любые динамические обновления, как безопасные так и нет.Do not allow dynamic updates— Не разрешать динамические обновления.

Выбираем Allow only secure dynamic updates (recommended for Active Directory). Нажимаем Next.

В завершении добавлении зоны обратного просмотра нажимаем Finish.

Теперь укажем Forwarders (Серверы пересылки).

В оснастке DNS Manage (Диспетчер DNS) выделяем наш сервер и нажимаем правой кнопкой мыши. Выбираем Properties. Переходим во вкладку Forwarders и нажимаем на Edit.

В поле <Click here to add an IP Address or DNS Name> вбиваем IP-адрес или DNS имя, например провайдера или можно 8.8.8.8 (DNS Google). Нажимаем OK.

Теперь локальные компьютеры состоящие в доменной сети, смогут выходить в интернет.

Поднимаем службу DHCP и выполняем настройку

Добавляем новую роль Server Manager — Manage — Add Roles and Features. Выбираем первый пункт Role-based or feature-based installation (Базовая установка ролей и компонентов). Нажимаем Next.

Выбираем Select a server from the server pool и выбираем сервер на котором будет развернута роль. Нажимаем Next.

Отмечаем галочкой роль DHPC Server, в подтверждающем запросе добавления роли и компонентов, необходимых для установки DHCP Server нажимаем Add Features и после нажимаем Next.

В моем случае дополнительные компоненты не нужны, поэтому нажимаю Next.

Информационная страница на которой обращается внимание на то что необходимо настроить на компьютере статический IP-адрес и перед установкой DHCP сервера нужно спланировать подсеть, области и исключения. Нажимаем Next.

На завершающем этапе установки, нажимаем Install.

После установки роли DHCP-сервер, в Server Manager нажимаем на значок Флажка с восклицательным знаком и выбираем Complete DHCP configuration (Завершить конфигурацию DHCP). Запустится мастер после установочной конфигурации DHCP.

Информационная страница, на которой сообщается что будут созданы группы безопасности администратора и пользователя DHCP-сервера, и будет произведена авторизация в AD. Нажимаем Next.

На следующем экране нажимаем Commit что бы завершить процесс авторизации в Active Directory.

Если процесс создания групп безопасности и авторизация в AD прошли успешно, то получим вывод Done. Нажимаем Close.

Запускаем Server Manager, выбираем роль DHCP и на сервере жмем правой кнопкой мыши. Выбираем пункт DHCP Manager (Диспетчер DHCP).

Выполним настройку DHCP. Создадим рабочий диапазон адресов из которого будут выдаваться адреса клиентам. Создавать диапазон будем в зоне IPv4. Выбираем протокол IPv4 и нажимаем Action - New Scope... или на иконку отмеченную ниже.

Задаем имя области и ее описание. Нажимаем Next.

Определяем начальный и конечный адрес диапазона подсети. Нажимаем Next.

По желанию можно задать диапазон адресов которые не будут выдаваться клиентам. Для задания диапазона исключения указываем начальный адрес и конечный и нажимаем Add. По окончании нажимаем Next.

Задаем время аренды выданного IP-адреса. Нажимаем Next.

Указываем Yes, I want to configure these options now (Да, я хочу настроить опции сейчас). Нажимаем Next.

Указываем адрес шлюза. Нажимаем Next.

Параметры задания доменного имени, DNS-сервера и WINS Servers пропускаем, оставляем указанных значения по-умолчанию. Нажимаем Next.

Соглашаемся с активацией заданной области, выбираем Yes, I want to activate this scope now. Нажимаем Next.

На этом установка и настройка AD DS, DNS, DHCP завершена.

Сервер готов к работе, можно заводить компьютеры в домен.

ПОНРАВИЛАСЬ ИЛИ ОКАЗАЛАСЬ ПОЛЕЗНОЙ СТАТЬЯ, ПОДДЕРЖИ АВТОРА ДОНАТОМ

пзд … коменты, обращение к комментаторам если Вам нечего писать (всмысле по делу), лучше не пишите. За статью спасибо.

А вот интересный вопрос.

После ввода второго контроллера домена, надо ли на первом кд менять днс местами?

певым ставить днс второго

а вторым самого себя? или так и оставить 127.0.0.1? Просто если оставить первым днс самого себя, то он будет долго подниматься после перезагрузки выключения?

имеется ввиду перекрестное указание днс (при двух кд)

было б шикарно еще инструкция по AD right manager service, 2012 r2, в таком же виде, потому что очень доходчиво объяснили, автору огромный респект)

Интересно а как выдать доменное или поддонное имя для hyper-v одной из машин которая висит на локальном ip и дать этой машине смотреть в интернет ?

Допустим у нас есть:

win server 2012 + AD + Hyper -v

Hyper-v одна из VM IP 192.168.100.7 машину ввести в домен, выдать поддомен dev.example.ru и дать возможность смотреть в интернет по адресу поддомена ?

Так же спрошу. Не сталкивались с установкой транспорта для ejabberd (Spectrum2) на Ubuntu? он работает только на debian а вот под ubuntu не собирается. Было бы интересно увидеть эту статью у вас для Ubuntu.

Нет, с таким не сталкивался. Быть может когда будет свободное время займусь разбором этого, но пока что его тотально нет… 🙁

Автору спасибо, изложено доходчиво, но хотелось бы обзор UNIX — систем

Что вы под этим имели ввиду ?

Я думаю он имел ввиду это: Openladp + kerberos + freeradius + dhcpd4 + bind9 …)) типа аналог на UNIX

Понятно 🙂

Спасибо вам.

После разворачивание домена, вес вроде норм, но появилась проблемка.

https://c2n.me/3VzC81O

на скриншоте видно, что домену почему-то присвоено цифра «2» , случилось после отключение компьютера от сети.

И бывает при добавление компа, без ввода в домен, сеть иногда показывает нормальный «домен», иногда с цифрой «2», а то и «3».

Из-за чего не пойму.

Спасибо